Référence : CVE-2024-47575

Titre : FortiManager – Authentification manquante au niveau du service fgfmsd

Criticité : CVSS 9.8

Date de la première version : octobre 2024

Date de la dernière version : octobre 2024

Source(s) :

Bulletin de sécurité confidentiel de Fortinet

Détails de la Vulnérabilité

Impact

Exécuter du code ou des commandes non autorisées à distance

Détail

La vulnérabilité permet à un attaquant ayant extrait un certificat valide d’un Fortigate de s’enregistrer sur un FortiManager et d’exécuter des commandes API arbitraires à distance.

Le risque est atténué lorsque le FortiManager n’est pas publié sur Internet puisque pas frontalement exposé à des acteurs malveillants extérieurs.

Statut d'exploitation :

Fortinet a connaissance d’au moins un cas où cette vulnérabilité a été exploitée à l'état sauvage. De possibles IOC figurent ci-dessous :

- IP suivantes : 45.32.41.202, 104.238.141.143, 158.247.199.37

- Fortigate enregistré avec le numéro de série suivant : FMG-VMTM23017412

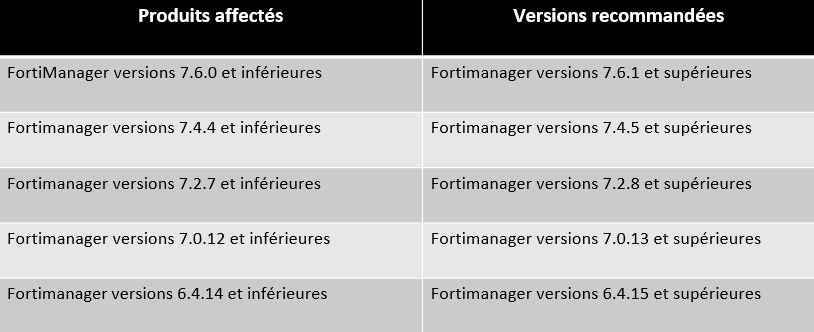

Correctifs

Exaprobe conseille, avec les recommandations de Fortinet, d’appliquer les dispositions suivantes :

Note : La mise à jour d’un produit ou d’un logiciel est une opération délicate qui doit être menée avec prudence.

Il est notamment recommandé d’effectuer des tests autant que possible.

Des dispositions doivent également être prises pour garantir la continuité de service en cas de difficultés lors de l’application des mises à jour comme des correctifs ou des changements de version.

En cas de besoin Exaprobe est disposé à vous conseiller, accompagner.

Solutions de contournement

Les mesures de contournement suivantes peuvent être prise en attendant l’application des correctifs

Sur les FortiManager en version 7.2.5 et supérieures (sauf 7.6.0), interdire l’enregistrement de Fortigate « inconnus » :

# config system global

(global)# set fgfm-deny-unknown enable

(global)# end

Cette commande permet d’interdire l’enregistrement sur le FortiManager d’un Fortigate dont le numéro de série ne serait pas dans la « device list », même avec un fonctionnement via « PSK »

Sur toutes les versions de FortiManager, il est possible de mettre en place des « whitelist » n’autorisant que les adresses IP des Fortigate connus.

Par exemple (le « edit 2 » correspond au drop explicite et doit être inclus) :

config system local-in-policy

edit 1

set action accept

set src 172.30.12.0/24

set dport 443

next

edit 2

next